Η Ομάδα του Wordfence Threat ενημερώθηκε πρόσφατα για μια καμπάνια phishing που στοχεύει χρήστες του WordPress. Το ηλεκτρονικό μήνυμα ηλεκτρονικού “ψαρέματος” (phishing) ισχυρίζεται ότι προέρχεται από την ομάδα του WordPress και προειδοποιεί για μια ευπάθεια απομακρυσμένης εκτέλεσης κώδικα στον ιστότοπο του χρήστη με αναγνωριστικό CVE-2023-45124, το οποίο δεν είναι προς το παρόν έγκυρο CVE. Το email ζητά από το θύμα να κατεβάσει ένα πρόσθετο “Patch” και να το εγκαταστήσει.

Ο σύνδεσμος Download Plugin ανακατευθύνει το θύμα σε μια πειστική ψεύτικη σελίδα προορισμού στο en-gb-wordpress[.]org:

Εάν το θύμα κατεβάσει την προσθήκη και την εγκαταστήσει στον ιστότοπό του στο WordPress, η προσθήκη εγκαθίσταται με ένα slug του wpress-security-wordpress και προσθέτει έναν κακόβουλο χρήστη διαχειριστή με το όνομα χρήστη wpsecuritypatch. Στη συνέχεια, στέλνει τη διεύθυνση URL του ιστότοπου και τον κωδικό πρόσβασης που δημιουργήθηκε για αυτόν τον χρήστη σε έναν τομέα C2: wpgate[.]zip.

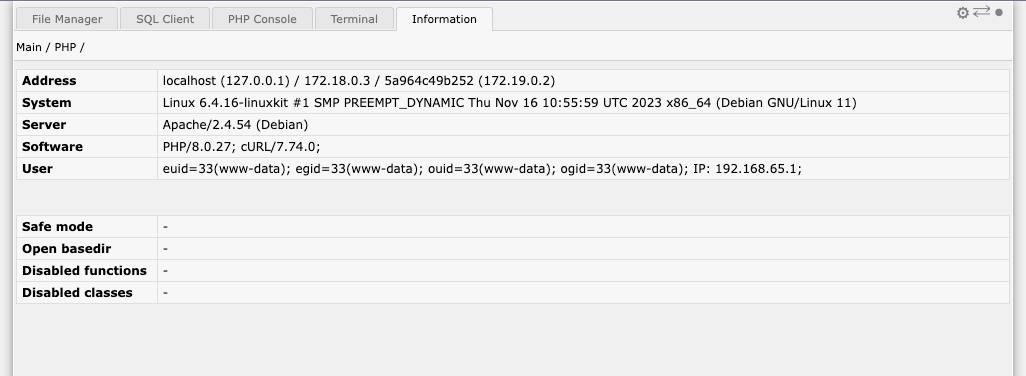

Το κακόβουλο πρόσθετο περιλαμβάνει επίσης λειτουργίες για να διασφαλιστεί ότι αυτός ο χρήστης παραμένει κρυφός. Επιπλέον, κατεβάζει ένα ξεχωριστό backdoor από το wpgate[.]zip και το αποθηκεύει με ένα όνομα αρχείου wp-autoload.php στο webroot. Αυτό το ξεχωριστό backdoor περιλαμβάνει έναν κωδικοποιημένο κωδικό πρόσβασης που περιλαμβάνει έναν διαχειριστή αρχείων, ένα πρόγραμμα-πελάτη SQL, μια κονσόλα PHP και ένα τερματικό γραμμής εντολών, εκτός από την εμφάνιση πληροφοριών περιβάλλοντος διακομιστή:

Αυτό επιτρέπει στους εισβολείς να διατηρήσουν την επιμονή μέσω πολλαπλών μορφών πρόσβασης, παρέχοντάς τους τον πλήρη έλεγχο του ιστότοπου WordPress καθώς και του λογαριασμού χρήστη Ιστού στον διακομιστή.

Γενικότερα στην χρήση και εγκατάσταση διαφόρων plugin, χρειάζεται μεγάλη προσοχή και φειδώ. Κάνουμε εγκατάσταση μόνο τα πρόσθετα/plugin που χρειαζόμαστε, για να λειτουργεί ομαλά και χωρίς προβλήματα η wordpress ιστοσελίδα μας ή eshop.

Θοδωρής Μαγκλάρας